Eigentlich eine einfache Frage und doch fällt eine ad-hoc Antwort irgendwie schwer, oder? Obwohl ich des Öfteren mit dieser Frage konfrontiert werde, kann ich dies eigentlich nie pauschal beantworten. Denkt man ein wenig über die Frage nach, wird schnell klar: Zur Beantwortung ist zwingend die individuelle Situation des Fragestellers zu berücksichtigen. Um eine Antwort auf diese Frage zu finden, muss man zunächst einige Informationen erhalten:

- Welche Intention wird mit „der SAP-Sicherheit“ verfolgt? Was ist der eigentliche Bedarf, der abgedeckt werden soll?

- Gilt es den Ist-Zustand zu ermitteln oder ist ein kontinuierliches Sicherheitsmonitoring gewünscht?

- Wie sind die verschiedenen Angebote zu bewerten? Marketing Unterlagen, Vertriebs-Referenzen oder gar nach Leistung?

- Wie breit (Scope) und tief (Ebenen) sollen denn Risiken gesucht werden?

- Wie viel und was für „SAP“ ist eigentlich da, das „sicher“ sein soll?

Bis zur Antwort auf diese Frage liegt also ein kleiner Weg vor uns. Mit ein wenig Geduld und Informationssuche zu den genannten Punkten gelangen wir sicher ans Ziel.

„Die Kosten für SAP-Sicherheit lassen sich nur schwer pauschal benennen. Hingegen kann der Preis für fehlende Sicherheit mitunter recht hoch sein. Wichtig ist eine passgenaue Lösung für die individuelle Situation zu finden und nicht einfach „SAP-Security“ als Black-Box kaufen ohne Nachweis des tatsächlichen Nutzens.“

Thomas Werth – Geschäftsführer werth IT

Fangen wir also von vorne an und starten mit der ersten Aufgabe.

Welche Intention wird mit „der SAP-Sicherheit“ verfolgt?

Um hier eine Antwort zu finden, kann man sich den Prozess SAP-Sicherheit als Wegbeschreibung vorstellen. Dazu muss man zunächst Wissen wo möchte man „hin“. Langfristig kommt als Ziel eigentlich nur der sichere Betrieb in Betracht. Damit ist klar wo die Reise hingehen soll. Doch für eine Wegbestimmung benötigt man auch einen Startpunkt. Diesen identifizieren wir mit einer Messung der aktuellen Sicherheit als Standortbestimmung. Damit haben wir schon mal die vor uns liegende Strecke identifiziert. Die Reise geht wie so oft von dem Ist-Zustand zum Soll-Zustand.

Die Frage wie wir reisen möchten, verschieben wir auf später. Jetzt gilt es unsere tatsächliche Reise zu planen.

Kennen wir bereits unseren ungefähren Standort? Oder sollten wir zunächst eine Etappe zur Standortbestimmung einplanen?

Brauchen wir nur einen „Stempel im Ausweis“ und müssen nur kurz über die Grenze fahren, um den Stempel zu bekommen? Dann sollte ein Compliance-Nachweis ausreichen.

Möchten wir dauerhaft einen sicheren Betrieb etablieren? Dann machen wir die komplette Fahrt.

Ich denke es steht außer Frage, dass wir hier echte Sicherheit und nicht nur den „Schein“ anstreben. Also steht uns die große Fahrt bevor. Für einen selbst möchte man vor so einer solchen Reise doch gerne etwas „Sicherheit tanken“. Unser Reiseführer (der Anbieter) soll ja auf der langen Reise auch zu uns passen. Also entscheiden wir uns für eine Standortbestimmung als erste Etappe, um dann die große Reise anzutreten.

Wie sind die verschiedenen Angebote zu bewerten?

Mit dem Wissen, dass wir auf große Reisen fahren möchten und der Erkenntnis vorher noch etwas Fahrtraining zu erhalten, gilt es nun den passenden Anbieter zu finden. Damit sind wir wieder bei der Frage wie wollen wir Reisen?

Ein wesentlicher Fixpunkt ist „SAP“ auf unserer Reise, somit sollte der Anbieter zwingend über fundierte Expertise auf dem Gebiet SAP-Sicherheit verfügen. Wir kaufen ja auch kein Auto von der Bahn – auch wenn diese viel Erfahrung im Personentransport besitzt. Damit will ich sagen, dass der etablierte Partner aus dem Bereich IT-Security/Pentesting wirklich den Nachweis erbringen sollte auf dem Gebiet SAP-Security zu Hause zu sein. Es liegen doch Welten zwischen der Sicherheit auf Betriebssystem- und Netzwerk-Ebene und der in den SAP-Applikations-Ebenen. Auch wird ein spezielles Werkzeug benötigt. Man nehme doch nur den DSAG Prüfleitfaden zum Vergleich. Der Umfang ist manuell nicht in ein paar Tagen zu prüfen und im Vergleich zu spezialisierten Werkzeugen ist der DSAG-Umfang eher gering. Da reichen dann auch keine Open-Source Werkzeuge wie Metasploit, PowerSAP aus, um eine vollständige Prüfung durchzuführen.

Ebenso glaubt inzwischen sicher niemand mehr, dass die bestandene Jahresabschlussprüfung beim Wirtschaftsprüfer wirklich bedeutet das eigene SAP-System wäre sicher.

Falls man der Meinung ist der Dienstleister oder Hoster würde das Kind schon schaukeln, dann bitte einfach zur Verifikation einen entsprechenden Nachweis oder Dokumentation der Systemsicherheit anfordern. Wenn hier „nur“ der Earlywatch-Report als Nachweis kommt, dann ist es Zeit zu handeln…

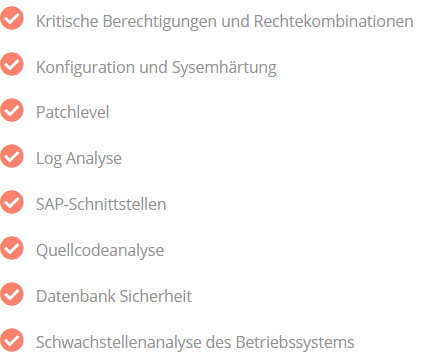

Es gibt inzwischen diverse auf SAP-Sicherheit spezialisierte Anbieter. Wir suchen einen Anbieter der sowohl in der Breite ( SAP-Landschaft (Risiken aufgrund der Verflechtung), SAP-Layer (ABAP-Stack, Java-Stack,…) und IT-Landschaft) als auch in der Tiefe (siehe Bild Prüfungstiefe ) umfassend die Sicherheit bewerten kann.

[Prüfungstiefe: Ganzheitliche Sicherheit für SAP-Systeme]

Somit sollte das Augenmerk zur Beurteilung auf den tatsächlichen Leistungen liegen und nicht auf die schönsten Marketingaussagen oder besten „Referenzdeals“. Ein schönes Beispiel dazu habe ich kürzlich in der Fernsehwerbung gesehen:

„SUPER-Wasch! Das einzige Waschmittel, dass auch unsichtbare Flecken entfernt!“

Klingt super, oder? Wenn man erst mal an einer einzigen Lösung für unsichtbare Flecken glaubt, dann ist die ganze Wäsche voll von unsichtbaren Flecken. Und nach dem Waschen sieht man die gar nicht mehr! Perfekt.

In der SAP-Welt könnte man dies als Denkanstoß nehmen. So empfiehlt jeder Experte (nicht nur bei SAP-Systemen) die „Security“-Logs auf einem eigenen Log-Server zu sammeln, um im Fall einer Systemkompromittierung manipulationssichere Logs zur Auswertung zu haben. Da könnte man doch mal bei einigen Anbietern hinterfragen, warum denn im Kontrast dazu die komplette Sicherheitslösung IN SAP betrieben wird und wie es mit dem Manipulationsschutz bei einem erfolgreichen Angriff aussieht?

Somit haben wir neben der tatsächlichen Leistung mit dem „Betriebsort“ der Lösung ein zweites Bewertungskriterium.

Ein drittes Kriterium ist der Aufwand und die Bedienbarkeit. Wie viel Zeit muss ich in die Einrichtung und den Betrieb der Lösung investieren, um meinen Nutzen zu erhalten? Hier können Erfahrungswerte als implementierten Projekten (Kundenaussagen) herhalten.

Diese drei Kriterien sind unser Wegweiser bei der Angebotsbewertung. Da lassen wir uns auch nicht blenden, wenn jemand einen Stern auf sein Auto klebt und den doppelten Preis verlangt. Bei einem direkten Vergleich hilft das maximal „optisch“ und wirkt im Vergleich gegebenenfalls deplatziert.

Der Preis ist natürlich auch zu beachten, doch hier spielt natürlich individuell der Leistungsumfang und die Ausrichtung eine zusätzliche Rolle. Somit bleibt neben dem Leistungsvergleich auch der Preisvergleich.

Wie viel und was für „SAP“ ist eigentlich da, das „sicher“ sein soll?

Unmittelbare Auswirkung auf die Kosten hat naturgemäß die Menge. Ob ich drei oder dreihundert SAP-Systeme betreibe wirkt sich ja auch dezent auf die Anschaffungs- und Wartungskosten gegenüber der SAP SE aus.

Möchte man hier an der Kostenschraube drehen, so ist eine Option auf Basis der Bedeutung für den Geschäftsbetrieb die Anzahl der zu „sichernden“ Systeme zu filtern. Allerdings ist das ein wenig Mut zur Lücke, da ungeschützte Systeme doch gerne mal als Sprungbrett verwendet werden. Solche Systeme sollten dann wirklich keine Verbindung (weder Daten noch ähnliche Zugangsdaten) zu den geschützten Systemen aufweisen.

Budgetplanung: Was muss man denn jetzt für SAP-Sicherheit einplanen?

Die Hausaufgaben sind erledigt und die Reise geplant:

- Wir möchten zunächst unseren Standort bestimmen. Dabei ist uns tiefe SAP-Security Expertise zur Bestimmung wichtig.

- Wir möchten langfristig einen sicheren Betrieb der SAP-Systeme. Dabei ist uns ein Leistungsvergleich der Breite und Tiefe verschiedener Lösungen wichtig. Zudem der „Betriebsort“ der Lösung sowie die Erfahrungswerte für den Ressourcenaufwand zur Installation und Pflege.

Zur Verdeutlichung nehmen wir mal die Rolle eines IT-Leiters im Unternehmen „Mittelstand & Co GmbH“ ein. Dort werden eine SAP ERP Landschaft (P,Q,E) sowie zwei BW (P,E) Systeme betrieben. Da nahezu alle Betriebszahlen über das BW laufen und das Entwicklungssystem mit diesem verbunden ist, spricht vieles dafür alle 5 SAP Systeme abzusichern.

Als erste Etappe wird die Standortbestimmung geplant. Dabei wird aus Kostengründen „nur“ das produktive ERP als Gradmesser geprüft. Jedoch soll zusätzlich die SAP-Landschaft analysiert werden, um Risiken aus dem Landschaftsaufbau zu erkennen und generell ein Bild über den Datenaustausch zu erhalten. Mit diesem Zwischenstopp haben wir die Möglichkeit den Anbieter kennen zu lernen, die Ergebnisse zu bewerten und dann bewusst die Entscheidung zu treffen mit diesem Anbieter die Reise fortzusetzen. Die Etappe sollte in zwei, drei Tagen gemeistert sein.

Ein solches Projekt benötigt ein Budget im gehobenen 4-stelligen bis niedrigen 5-stelligen Bereich. Angebote darunter stammen entweder von zwielichtigen Zauberern oder liefern möglicherweise nicht die gewünschten Ergebnisse. Bei höheren Angeboten darf man eine nachvollziehbare Begründung erwarten.

Die Berechnung des Budgets für die restliche Reise basiert auf dem Entschluss insgesamt 5 SAP-Systeme abzusichern. Im Unterschied zur ersten Etappe kommen hier neben den Kosten für Dienstleistungen auch Kosten für die gewünschte Lösung zum Tragen. Im Vergleich zur Standortbestimmung müssen wir mit 5 bis 10 fachen Kosten kalkulieren, um unseren Anforderungen gerecht zu werden.

Natürlich kann man auch jederzeit mehr investieren, dies jedoch bewusst vor dem Hintergrund, dass hier gezielt Zusatzleistungen erworben werden. Die vermutliche Reisedauer gibt das Navi-Orakel mit ca. 1 Woche an.

Damit stehen Hausmarken zur weiteren Planung fest. Somit gilt es die Budgets für die einzelnen Schritte einzuplanen und zu beantragen. Die Messung des Ist-Zustandes ist hier ebenso zu berücksichtigen wie der sichere Betrieb der SAP-Landschaft. Dies führt gleich zur nächsten großen Frage: „Welche Argumente helfen dem CIO beim Security-Budget?“

Diese Frage vertagen wir bis zum nächsten Beitrag. Ich besorge mir derweil schon mal Popcorn für die Schlacht um das Budget. Oder war es das Buffet?