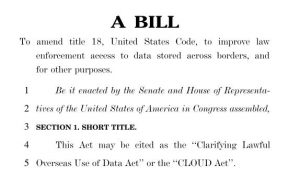

Ohne parlamentarische Anhörung hat der US-Kongress Ende März 2018 mit dem „Cloud Act“ ein Gesetz verabschiedet, dass Dienstleister ungeachtet des physischen Server Standorts die dort gespeicherten Kundendaten herausgeben müssen.

Damit stellt die US-Regierung US-Recht über das geltende Recht des Landes in dem die Daten physikalisch gespeichert sind.

Auslöser

Einer der Auslöser für diesen Beschluss war der Streit zwischen Microsoft und den US-Behörden. Der US-Supreme Court hat sich bereits mit diesem Fall beschäftigt und für dieses Jahr wurde mit einem Urteil gerechnet.

Im Kern war zu entscheiden ob Microsoft E-Mails von einem in der EU betriebenen Server herausgeben muss. Mit dem in Kraft treten des neuen Gesetzes hat der Supreme Court den Fall nun für erledigt erklärt.

Damit ist bereits die erste Anwendung nach dem Neuen Gesetz auf dem Weg und Microsoft ist verpflichtet die angeforderten Daten herauszugeben.

Der Cloud Act und seine Folgen – Daten(un)sicherheit

Der Justiziar Neema Singh Guliani der US-Bürgerrechtsorganisation American Civil Liberties Union (ACLU) hat wesentliche Datenschutz-Probleme in dem Gesetz erkannt:

- For the first time, the bill allows foreign governments to wiretap and intercept communications in real-time, without even requiring governments to adhere to critical privacy protections in the Wiretap Act (such as notice, probable cause, or a set duration); and

The bill permits broad information sharing between governments, allowing countries (including the U.S.) to obtain information from foreign partners under standards that may be lower than their own domestic law.

Auch die Electronic Frontier Foundation (EFF) warnt vor dem Cloud Act:

Grants real-time access and interception to foreign law enforcement without requiring the heightened warrant standards that U.S. police have to adhere to under the Wiretap Act.

Fails to require notice on any level – to the person targeted, to the country where the person resides, and to the country where the data is stored. (Under a separate provision regarding U.S. law enforcement extraterritorial orders, the bill allows companies to give notice to the foreign countries where data is stored, but there is no parallel provision for company-to-country notice when foreign police seek data stored in the United States.)

Ein Abhören von Zielpersonen ist damit deutlich vereinfacht, ebenso gibt es nahezu keine Informationspflichten mehr.

Für Unternehmen, die Dienstleistungen von US-Firmen in Anspruch nehmen, bedeutet dies ein mögliches Scheitern der DSGVO-Compliance. Denn hier können Dritte auf Daten zugreifen. Noch etwas weiter gedacht wird klar, dass US-Behörden nach eigenem Ermessen auf sämtliche Daten eines Unternehmens zugreifen können, die bei dem US-Dienstleister gespeichert sind. Dazu können auch Geschäfts- und Betriebsgeheimnisse sowie Informationen zu den getroffenen IT-Sicherheitsmaßnahmen oder bekannten Cyber-Schwachstellen zählen.

Auswege

Ein möglicher Ausweg könnte der Einsatz eines „Datentreuhändlers“ sein. So betreibt beispielsweise T-Systems als Dienstleister den Cloud-Dienst für Office 365 Deutschland. Doch ob diese Konstellation Zugriffswünsche wirkungsvoll eindämmt ist nur schwer vorherzusagen.

Besonders brisant wird es für Unternehmen die IT-Sicherheitsdienstleistungen wie Schwachstellenmanagement an US-Anbieter vergeben haben. Überspitzt gefragt kann man sagen: Wer möchte schon seine Schwachstellen frei Haus an die NSA liefern?

Zur eigenen Sicherheit muss hier hinterfragt werden ob es nicht einen EU-Anbieter mit Datenspeicherung in der EU als Alternative gibt.

Der Markt bietet hier einige Alternativen – teils sogar Lösungen die ausschließlich innerhalb der Unternehmens-IT arbeiten und keine Daten in die Cloud oder zum Anbieter übertragen.

Der werthAUDITOR ist eine solche Lösung und prüft IT- und SAP-Systeme auf Schwachstellen und die Daten bleiben dabei garantiert in der sicheren Unternehmens-IT.

Der Cloud Act trägt deutlich die Handschrift der „America First“ Initiative und sollte zum Nachdenken anregen welche Daten wie und wo sicher gespeichert und verarbeitet werden. Idealerweise verlassen sensible Daten gar nicht erst das eigene Unternehmen.