Werth IT, Hersteller der prämierten SAP-Security-Lösung WerthAuditor bietet das, wonach viele SAP-Kunden seit langem suchen: ein tiefgreifendes und manipulationssicheres System zur Angriffserkennung und Sicherheitsbewertung ihrer SAP-Landschaft. Brandneu ist das Security Dashboard 2.0, das alle durch den WerthAuditor erkannten Sicherheitsrisiken in den Systemen visualisiert und eine Bewertung der zugehörenden Sicherheitsprozesse ermöglicht. Das interaktive und editierbare Dashboard bereitet übersichtlich alle Sicherheitsinformationen in Echtzeit auf.

Das neue Security Dashboard 2.0 der WerthAuditor-Plattform für SAP-Systeme ermöglicht wertvolle Analysen und Zugriff auf Sicherheitsdaten in Echtzeit

Der diesjährige 1. Mai war für viele IT-Experten nicht nur ein Feiertag, sondern vor allem ein Tag, der SAP-Kunden vor neue Herausforderungen stellt: Denn ab dem 1. Mai 2023 greift das IT-Sicherheitsgesetz 2.0 (kurz IT-SIG 2.0), das die deutsche KRITIS-Regulierung von 2015 deutlich erweitert. Das bedeutet: mehr Pflichten für Unternehmen und IT-Verantwortliche, höhere Cyber-Security-Anforderungen und erweiterte Befugnisse für Staat und Regulierungsbehörden. Eine anspruchsvolle Aufgabe für Unternehmen, die für ihre kritischen Infrastrukturen SAP einsetzen und somit im Fokus des IT-SIG 2.0 stehen, denn die meisten Lösungen erfüllen die steigenden Security-Anforderungen nicht im gewünschten Umfang.

Security Dashboard 2.0 – Angriffserkennung und Risiken auf einen Blick

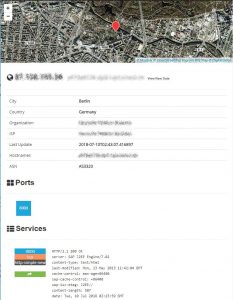

Die neueste Innovation der Werth IT – ein übersichtliches Dashboard, das alle Sicherheitsrisiken sowie die dazu gehörenden Sicherheitsprozesse in den Systemen innerhalb einer Oberfläche in Echtzeit aufzeigt – kommt daher genau zur richtigen Zeit. Die Visualisierung sämtlicher Sicherheitsinformationen aller miteinander kommunizierenden Systeme der kompletten SAP-Landschaft zentral in nur einem Dashboard ist eine echte Innovation und ein Alleinstellungsmerkmal der Lösung. Zudem können Security-Fachkräfte aus dem Haupt-Dashboard heraus die für ihren Verantwortungsbereich relevanten detaillierteren Einzel-Dashboards ansteuern und tiefgreifende Informationen zu einzelnen Bereichen abrufen. Ebenfalls äußerst wertvoll: Das Dashboard zeigt in Echtzeit und en Detail, wie sicher die SAP-Landschaft aufgestellt ist, welche Rubriken zu verbessern sind und wo unmittelbares Handeln erforderlich ist.

Die wichtigsten Features des WerthAuditor in Überblick

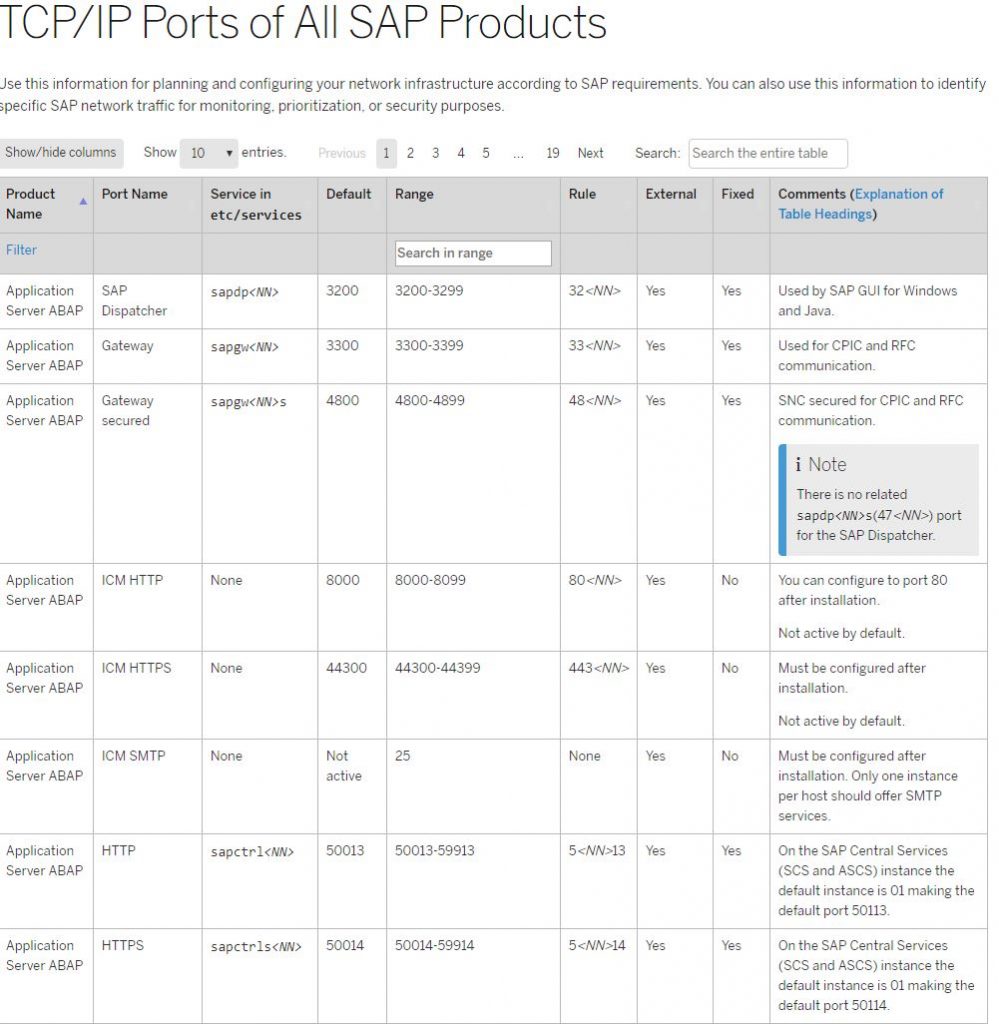

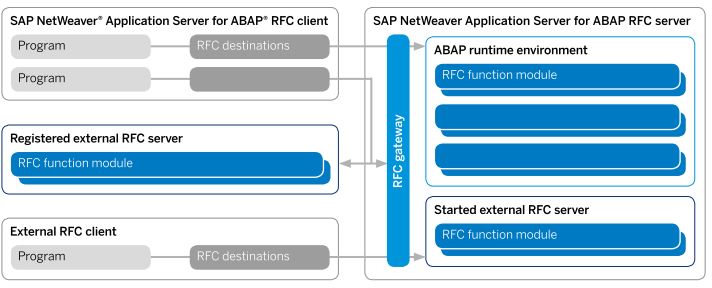

Der WerthAuditor bietet SAP-Kunden eine umfassende Angriffserkennung: Er enttarnt Angriffe, deckt Sicherheitsrisiken auf und visualisiert die zugehörigen Sicherheitsinformationen – in allen miteinander kommunizierenden Systemen der IT-Landschaft. Jederzeit und in Echtzeit analysiert die Security-Lösung die Sicherheitskonfiguration, weist auf fehlende SAP-Security-Notes und Patches hin und überprüft den gesamten ABAP-Quellcode – und zwar nicht nur den für Kunden zugängigen Bereich, der lediglich einen kleinen Teil das ABAP-Codes ausmacht. Ferner prüft die Lösung das Betriebssystem, die Datenbanken, Schnittstellen sowie die Berechtigungen. Zusätzlich lässt sich an der Entwicklung des Security-Reifegerades sowie der Lebensdauer von Schwachstellen die Wirksamkeit der internen Security-Prozesse ablesen und analysieren.

Modernste, intelligente Security-Analyse mit mehr als 2.000 Prüfungen

Während herkömmliche Prüfsysteme die erhobenen Daten häufig in Tabellen darstellen, verwendet Werth IT die SIEM(Security Information and Event Management)-Technologie, mit deren Hilfe alle gesammelten Sicherheitsdaten vollständig über Schlagworte und beliebige Zeiträume filterbar sind und ganzheitliche, tiefgreifende Sicherheitsanalysen aller Systeme ermöglichen. Dies bedeutet zugleich maximale Effizienz für Threat Detection, Vulnerability Management und Patch Management.

Weitere wichtige Aspekte: Die Werth-IT-Lösung arbeitet mit Zero Footprint und erfordert keine Softwareinstallation beziehungsweise Agenten auf dem lokalen System. Ebenfalls wichtig: Die Lösung benötigt keine stehende Internetverbindung. Dadurch sind alle Sicherheitsdaten manipulationssicher, denn Angreifer der überwachten SAP-Systeme können nicht auf die Prüflogik, das Dashboard oder dessen Daten zugreifen.

Für die Sicherheits-Teams und die Verantwortlichen stehen mehrere vollständig anpassbare Dashboards zur Verfügung. „Das Management und die IT nutzen unser Security Dashboard für den Zugriff auf unverfälschte Echtzeitdaten, um auf dieser Basis kompetente und richtungsweisende Beschlüsse zu fassen. Mit über 2.000 Prüfungen und einem kontinuierlichen Monitoring liefert der WerthAuditor optimale Voraussetzungen, um alle Anforderungen des IT-SIG 2.0 zuverlässig zu erfüllen“, erklärt Thomas Werth, Geschäftsführer der Werth IT.

Das Security Dashboard 2.0 für SAP ist ab sofort verfügbar und als Webanwendung von jedem Device aus aufrufbar.